Safeguards

Organization

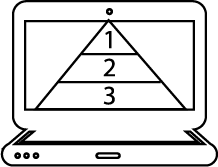

1

Zarządzanie ryzykiem

44 000 zł

Polega na identyfikacji zasobów informatycznych (tj. sprzęt, oprogramowanie, dane), które mogą być zagrożone różnego rodzaju atakami (np. malware, phishing, DDoS), oraz oszacowaniu prawdopodobieństwa i skutków takiego zdarzenia. Podstawa do wyboru i wdrożenia zabezpieczeń.

2

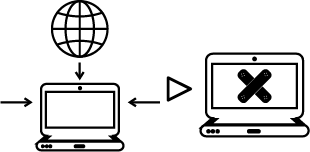

Ubezpieczenie ryzyk cybernetycznych

25 000 zł

Ubezpieczenie ryzyk cybernetycznych pozwala ograniczyć dotkliwe i daleko sięgające skutki incydentu np. naruszenia bezpieczeństwa danych czy niedostępności systemów. Zapewnia również pokrycie kosztów konsultantów – ekspertów ds. informatyki śledczej, odzyskiwania danych, prawników oraz konsultantów PR – specjalistów, którzy doradzą i opracują odpowiedni plan działania w sytuacji kryzysowej.

3

Szkolenia Uświadamiające dla Pracowników

36 000 zł

Działania polegające na budowaniu świadomości bezpieczeństwa IT wśród pracowników. Obejmują m.in. wiedzę o zagrożeniach, sposobach ich zapobiegania, sposobie postępowania w przypadku wykrycia incydentu oraz podczas sytuacji kryzysowej. Szkolenia można realizować wykorzystując różne techniki np. warsztaty, e-learning, gry symulacyjne.

4

Blokada Portów USB i Nośników Danych

40 000 zł

Zabezpieczenie zapobiegające wyciekowi danych realizowane za pomocą konfiguracji odpowiednich polityk GPO lub dedykowanych aplikacji cyberbezpieczeństwa (np. DLP). Zapewnia blokadę portów USB oraz eksploatacji zewnętrznych nośników danych (np. napęd CD, DVD). Może dotyczyć wszystkich lub wybranych stacji roboczych.

5

Klasyfikacja Danych

53 000 zł

Działania polegające na przypisaniu informacji kategorii, na podstawie której stosuje się odpowiednie zabezpieczenia np. pod względem poufności.

6

Usługa Threat Intelligence

78 000 zł

Stanowi zespół procesów identyfikowania, gromadzenia i przetwarzania danych w celu uzyskania informacji wspierającej świadomość sytuacyjną dot. zagrożeń cyberbezpieczeństwa. Taka usługa może być realizowana w ramach przeglądania dostępnych źródeł informacji o zagrożeniach, budowania infrastruktury automatyzującej proces gromadzenia danych o zagrożeniach oraz dzielenia się informacjami z zainteresowanymi stronami. Threat Intelligence koncentruje się na dostarczaniu informacji w sposób usystematyzowany i zunifikowany, opierając się np. o platformy CTI (takie jak MISP).

7

Usługa Wsparcia Zewnętrznego w Reagowaniu na Incydenty

85 000 zł

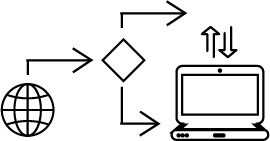

Usługa wykonywana przez specjalistyczne zespoły reagowania na incydenty komputerowe. Zakres tego typu wsparcia jest określany w umowach pomiędzy organizacją a podwykonawcą (outsourcingowanym CSIRT-em lub SOC-iem). Najczęściej spotykanym wsparciem oferowanym na rynku jest usługa monitoringu i detekcji zdarzeń, obsługa zaawansowanych incydentów cyberbezpieczeństwa oraz dostarczanie tzw. feedów threat intelligence, czyli ustrukturyzowanych informacji o bieżących zagrożeniach dla klienta. Zewnętrzne wsparcie w reagowaniu na incydenty może także oznaczać wykonywanie zadań typu analiza złośliwego oprogramowania czy analiza powłamaniowa.

8

Hardening i aktualizacja Serwerów i Urządzeń Sieciowych

88 000 zł

Utwardzanie systemów obejmuje zespół kompleksowych działań zmierzających do optymalizacji działania i poprawy stanu zabezpieczeń systemów operacyjnych serwerów oraz urządzeń końcowych. Polega na optymalnej konfiguracji systemów operacyjnych i urządzeń poprzez wyłączanie nadmiarowych, potencjalnie niebezpiecznych usług oraz włączanie dedykowanych i rekomendowanych zabezpieczeń. Podejmowane w ramach utwardzania czynności skutecznie zabezpieczają przed włamaniami czy wpływem złośliwego oprogramowania.

9

Audyt procesowy

50 000 zł

Audyt wewnętrzny pomaga organizacji w osiąganiu jej celów poprzez systematyczne i metodyczne podejście do oceny i doskonalenia skuteczności procesów zarządzania ryzykiem, kontroli i zarządzania organizacją. Rolą audytu w cyberbezpieczeństwie jest weryfikacja czy organizacja zidentyfikowała ryzyka i zagrożenia oraz czy zaprojektowała, wdrożyła i utrzymuje adekwatne zabezpieczenia.

10

Audyt techniczny

50 000 zł

Audyt techniczny to audyt przeprowadzany przez audytora, inżyniera lub eksperta merytorycznego, który ocenia braki lub obszary do poprawy w procesie, systemie lub przedsięwzięciu. Audyt techniczny obejmuje techniczne aspekty projektu realizowanego w organizacji.

12

Zewnętrzna Usługa Testów Penetracyjnych

174 000 zł

Usługa polegająca na wykonywaniu aktywnych testów cyberbezpieczeństwa infrastruktury organizacji. Celem testów penetracyjnych jest kontrolowany atak na dany system i przełamanie jego zabezpieczeń. Przykładem takiego testu jest próba wykorzystania podatności strony internetowej, dostarczenia złośliwej próbki poprzez wiadomość elektroniczną lub fizyczne wejście do chronionego budynku. Testy penetracyjne kończą się szczegółowym raportem działań dla organizacji zlecającej.

13

Zespół SOC (Security Operations Center)

455 000 zł

Jest odpowiedzialny za monitorowanie i detekcję zdarzeń cyberbezpieczeństwa. Zabezpieczenie jest rozumiane jako zbiór procesów i procedur, określony model osobowy, stosowane narzędzia i technologie oraz umiejętności pracowników.

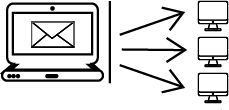

14

Zespół CERT (Computer Emergency Response Team)

530 000 zł

Odpowiedzialny za zarządzanie incydentami cyberbezpieczeństwa (oraz inne właściwe usługi, np. analizy złośliwego oprogramowania lub rozwijanie świadomości sytuacyjnej). Rozumiany jako zbiór procesów i procedur, określony model osobowy, stosowane narzędzia i technologie oraz umiejętności pracowników.

15

Zarządzanie konfiguracją

72 000 zł

Proces skoncentrowany na zaprojektowaniu, wdrożeniu i utrzymaniu bezpiecznej konfiguracji systemów informatycznych, opartej na wymaganiach biznesowych oraz regulacjach prawnych. Ustanawia wymagania oraz bazowe ustawienia konfiguracji dla systemów i urządzeń teleinformatycznych.

16

Zarządzanie dostępem

72 000 zł

Zarządzanie dostępem jest nieodłącznym elementem korzystania z zasobów IT (systemów, danych) i stanowi jeden z fundamentów cyberbezpieczeństwa. Kontrola dostępu to zarządzany i nadzorowany proces przyznawania, modyfikacji i odbierania uprawnień użytkownikom do zasobów IT, pomieszczeń itp. Efektywny proces zarządzania uprawnieniami minimalizuje ryzyko nieautoryzowanego dostępu, ataku na aplikacje webowe oraz wycieku danych.

17

Logowanie zdarzeń bezpieczeństwa

22 000 zł

Proces rejestracji i analizowania logów zdarzeń w celu identyfikacji symptomów wskazujących na atak na infrastrukturę informatyczną organizacji.

18

Proces Rozwoju Bezpiecznego Oprogramowania

22 000 zł

Bezpieczeństwo aplikacji jest bardzo szerokim zagadnieniem obejmującym wiele aspektów od wczesnego projektowania i modelowania zagrożeń po utrzymanie i ochronę aplikacji w środowisku produkcyjnym. Metodyki cyklu bezpiecznego rozwoju oprogramowania (Secure Software Development Cycle) zawierają wiele elementów wspólnych, takich jak specyfikacja wymagań, ocena i modelowanie zagrożeń czy weryfikacja i testowanie oraz zbiór reguł i zasad określających w jaki sposób powinien przebiegać proces rozwoju oprogramowania, aby był on zgodny z wymaganiami bezpieczeństwa.

19

Zarządzanie bezpieczeństwem outsourcingu

24 000 zł

Bezpieczeństwo dostarczonych systemów, aplikacji, usług w dużej mierze zależy od uwzględnienia wymaganych zabezpieczeń na etapie ich wytwarzania lub dostarczania. Ponadto dostawcy zewnętrzni są często wykorzystywanym wektorem ataku ze względu na posiadany przez nich uprzywilejowany dostęp do naszych systemów w celach utrzymaniowych lub serwisowych. Procedury regulujące relacje z dostawcami obejmują m.in. kontrolę i monitoring dostępu, zdefiniowane wymagania bezpieczeństwa, poziomy SLA, monitorowanie usług, zarządzanie zmianami, komunikacja w trakcie incydentu.

20

Zarządzanie ciągłością działania

38 000 zł

Zbiór działań mających na celu utrzymanie ciągłości biznesu na założonym poziomie. W cyberbezpieczeństwie dotyczy dostępności zasobów informatycznych wspierających realizację krytycznych procesów biznesowych (infrastruktura, sieć, sprzęt, systemy, aplikacje, dane). Obejmuje analizę wpływu zagrożeń na biznes, zdefiniowanie i wdrożenie zabezpieczeń zarówno prewencyjnych jak i reakcyjnych, testowanie zdefiniowanych scenariuszy oraz procedury działania i komunikacji w trakcie sytuacji kryzysowej.

21

Proces Reagowania na Incydenty

30 000 zł

Opisuje role, odpowiedzialności i działania w przypadku wystąpienia incydentu. Obejmuje identyfikację, zgłoszenie, gromadzenie i analizę tropów oraz dowodów, czynności naprawcze oraz wyciągnięcie wniosków i ich analizę po zdarzeniu.

22

Zarządzanie podatnościami

34 000 zł

Każda technologia ma swoje słabe punkty. Właściwie zaprojektowany i wdrożony proces zarządzania podatnościami skutecznie chroni przed większością zagrożeń. Obejmuje on identyfikację, klasyfikację, priorytetyzację oraz przypisanie odpowiedzialności za zabezpieczanie lub eliminację podatności.

23

Organizacja systemu bezpieczeństwa

25 000 zł

Ogół polityk, zasad, metod i narzędzi do zapewnienia cyberbezpieczeństwa. Określają cel i zakres oraz regulują poszczególne domeny cyberbezpieczeństwa, takie jak bezpieczeństwo dostępu, sieci, danych i systemów IT, aby skutecznie chronić organizację przed zidentyfikowanymi zagrożeniami cyberbezpieczeństwa adekwatnie do oszacowanego ryzyka. W bezpieczeństwie IT najczęściej rozpatrywane w aspektach utraty poufności, integralności i dostępności danych.

24

Polityka haseł

25 000 zł

Zbiór zasad dotyczący haseł użytkowników. Przykładowe zasady to: hasło nie może zawierać loginu użytkownika lub jego nazwiska, musi zawierać znaki specjalne, musi składać się z przynajmniej 8 znaków. Ważne jest, aby wprowadzona polityka haseł zapewniała odpowiedni poziom poufności i dostępności do przetwarzanych danych.

25

Inwentaryzacja aktywów

29 000 zł

Definiuje zasady bezpieczeństwa zasobów technologicznych obejmując ich inwentaryzację, klasyfikację, użycie, utrzymanie i zwrot.

26

Proces Bezpieczeństwa Fizycznego i Środowiskowego

25 000 zł

Zbiór zasad i standardów ustanowionych w celu ochrony infrastruktury informatycznej przed nieautoryzowanym dostępem fizycznym oraz przed uszkodzeniami i awariami w wyniku działania czynników fizycznych i środowiskowych, takich jak pożar czy zalanie.

Physical infrastructure

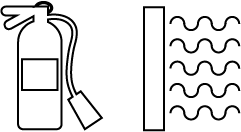

55

Systemy bezpieczeństwa środowiskowego

350 000 zł

Zestaw narzędzi i systemów zapewniających ochronę przed uszkodzeniami i awariami w wyniku działania czynników fizycznych i środowiskowych, takich jak pożar czy zalanie uwzględniając m.in. systemy przeciwpożarowe, klimatyzację, czujniki wilgotności i temperatury itp.

56

Systemy bezpieczeństwa fizycznego

190 000 zł

Zestaw narzędzi i systemów zapewniających ochronę przed nieautoryzowanym dostępem fizycznym uwzględniający m.in. kontrolę dostępu fizycznego, telewizję przemysłowe, systemy antywłamaniowe.

Entire network

29

Uwierzytelnianie Jednoskładnikowe (SFA)

10 000 zł

Uwierzytelnianie jest techniką potwierdzania tożsamości. W modelu SFA (Single Factor Authentication) wykorzystuje się jedną metodę uwierzytelniania najczęściej poprzez wymagania podania loginu i hasła.

30

Uwierzytelnienie Wieloskładnikowego (MFA)

85 000 zł

Uwierzytelnianie jest techniką potwierdzania tożsamości. Wyróżnia się trzy czynniki uwierzytelnienia: coś co wiesz (np. hasło, kod), coś co masz (np. karta, token), coś czym jesteś (techniki biometryczne). W celu zwiększenia poziomu bezpieczeństwa, MFA (Multi-Factor Authentication) wykorzystuje kilka metod uwierzytelniania np. użycie tokenu sprzętowego wymagającego podania hasła lub potwierdzenia odciskiem palca.

34

Oprogramowanie Antywirusowe

88 000 zł

Program komputerowy, którego pierwotnym przeznaczeniem było wykrywanie, zwalczanie i usuwanie wirusów komputerowych. Obecnie najczęściej jest to pakiet programów chroniących także przed wieloma innymi zagrożeniami jak phishing, ataki webowe, a także ataki DDoS.

36

System Inwentaryzacji Zasobów IT

128 000 zł

Baza, która umożliwia uzyskanie informacji o dostępnych zasobach teleinformatycznych w firmie. Oznacza to dostęp do wiedzy o typie używanego sprzętu (stacje robocze, urządzenia brzegowe, serwery), ich adresacji IP, typowej konfiguracji oraz oprogramowaniu. Informacje w zaawansowanych systemach tego typu są aktualizowane w czasie rzeczywistym oraz umożliwiają sprawdzenie usług i procesów powiązanych z danym urządzeniem.

42

System Zarządzania Dostępem i Tożsamością (IAM)

178 000 zł

IAM (Identity and Access management) – system zarządzania tożsamością i dostępem jest systemem teleinformatycznym przetwarzającym informacje o tożsamości użytkowników, wykorzystywanym do rejestracji, udzielania oraz blokowania dostępu.

43

System Zarządzania Dostępem Uprzywilejowanym (PAM)

280 000 zł

PAM (Priviliged Access Management) – system zarządzania kontami uprzywilejowanymi, pomaga w zarządzaniu, monitoringu i nadzorze nad kontami posiadającymi wysokie uprawnienia, dostęp do wrażliwych danych lub krytycznych systemów.

45

System Zarządzania Podatnościami (VM)

203 000 zł

System pozwalający w sposób zaplanowany zarządzać konfiguracją aplikacji skanującej infrastrukturę, wykrywać podatności w infrastrukturze organizacji, oceniać krytyczność tych podatności oraz określać priorytet wprowadzania poprawek do środowiska produkcyjnego. System zarządzania podatnościami wymaga określonych procedur współpracy pomiędzy osobami odpowiedzialnymi za przeprowadzanie skanów, konfigurację skanerów i wprowadzania poprawek systemowych.

48

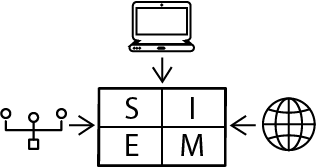

System SIEM Security Information and Events Management

460 000 zł

System korelujący logi z infrastruktury sieciowej klienta, umożliwiający wykrywanie zdarzeń o charakterze naruszenia bezpieczeństwa. Wykrywanie zdarzeń odbywa się w czasie rzeczywistym, na zasadzie działania reguł korelacyjnych. Potencjalne zdarzenia wraz z przypisanymi parametrami są wyświetlane na dashboardach. SIEM jest jednym z głównych narzędzi wykorzystywanych w Security Operations Center. Umożliwia detekcję, obsługę i analizę zdarzeń.

57

System Zarządzania Konfiguracją (CMDB)

48 000 zł

Łączy elementy zarządzania konfiguracją, podatnościami oraz aktualizacjami. Głównym zadaniem jest zapewnienie, że systemy są właściwie skonfigurowane, zgodnie z wymaganiami biznesowymi, bezpieczeństwa i regulacji prawnych.

Network egde

27

System Zapasowy Łącza Internetowego

30 000 zł

Działanie większości systemów IT opiera się na usługach internetowych. Zapasowe łącze internetowe zapewni stabilny i nieprzerwany dostęp do internetu w przypadku ataku typu odmowa usługi. Powinno ono pochodzić od innego dostawcy. Jeżeli na przykład korzystamy ze stałego łącza, można skorzystać z oferty konkurenta lub wykupić pakiet internetu mobilnego.

32

Bezpieczny zdalny dostęp

45 000 zł

Dzięki oprogramowaniu do zarządzania i realizacji zdalnego dostępu można skomunikować się z rozproszonymi urządzeniami w bezpieczny sposób. Główną rolą takiego oprogramowania w obsłudze pracy zdalnej jest zabezpieczenie komunikacji między użytkownikiem a siecią komputerową (np. VPN).

35

System antyDDoS

115 000 zł

Atak DDoS (Distributed Denial Of Service) ma na celu spowodowanie niedostępności serwera, usługi lub infrastruktury. Ochrona AntyDDoS może łączyć różne techniki umożliwiające m.in.: szybką analizę w czasie rzeczywistym wszystkich pakietów, przekierowanie ruchu przychodzącego do Twojego serwera czy oddzielenie niepożądanych elementów ruchu od pozostałych w celu przepuszczenia pożądanego ruchu.

37

Firewall brzegowy

138 000 zł

Zapewnia filtrowanie ruchu do/z sieci firmowej.

40

Web filtering

150 000 zł

Założeniem web filtering jest zapobieganie dostępowi do witryn z niewłaściwą lub szkodliwą treścią albo stron mogących mieć negatywny wpływ na produktywność pracy. Jest to osiągane za pomocą filtrowania konkretnych adresów URL lub predefiniowanych kategorii zawierających strony zawierające nielegalną treść, pornografię, strony naruszające własność intelektualną lub witryny mogące oddziaływać na firmową infrastrukturę IT.

50

Email security gateway

62 400 zł

Chroni serwer pocztowy przed otrzymaniem niechcianej i zawierającą złośliwą zawartość korespondencją. Brama skanuje cały przychodząca, wychodzącą i wewnętrzną komunikacje mailową włączając załączniki i adresy URL w poszukiwaniu oznak szkodliwej i złośliwej zawartości.

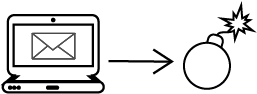

51

Email sandbox

30 000 zł

Podstawowym celem jest wykrycie obecności złośliwego oprogramowania poprzez tzw. detonację załączników poczty czyli ich wirtualne uruchomienie w odizolowanym, bezpiecznym środowisku i późniejszą analizę efektów na system operacyjny. Pozwala na ochronę przed złośliwym oprogramowaniem propagowanym poprzez wbudowane skrypty lub zagrożeniami typu „zero day”.

Internal network

11

Separacja Zasobów Sieciowych

172 000 zł

Działania polegające na podziale sieci korporacyjnej na mniejsze podsieci (segmentacja) dedykowane dla poszczególnych grup użytkowników np. księgowość, zarząd, produkcja itd. oraz odizolowaniu (separacja) ruchu sieciowego do/z tych segmentów. Zapewniają ochronę przed zagrożeniami złośliwego oprogramowania, zagrożeniom wewnętrznym, naruszeniem bezpieczeństwa danych oraz odmową usługi. Skutecznie minimalizują skutki rozprzestrzeniania się incydentu.

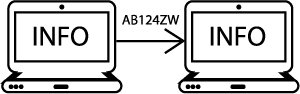

31

Szyfrowanie ruchu sieciowego

94 000 zł

W celu zapewnienia bezpiecznej komunikacji i wymiany informacji stosuje się szyfrowanie ruchu sieciowego. Dzięki temu można zapobiec podsłuchaniu i przechwyceniu transmisji, wyciekowi i modyfikacji danych.

33

System Network Access Control

101 000 zł

Usługa polegająca na określeniu dedykowanych polityk stanowiących o zakresie dostępu do sieci. W praktyce, technologia ta ma na celu ochronę organizacji przed podłączaniem się do sieci nieznanych urządzeń, nie będących na tzw. białej liście (z ang. whitelist). NAC umożliwia jednolitą kontrolę tego typu oraz posiada mechanizmy blokowania i alarmowania o anomaliach.

38

Firewall wewnętrzny

72 000 zł

Zapewnia filtrowanie ruchu pomiędzy segmentami sieci firmowej.

41

IDS/IPS -System Wykrywania i Zapobiegania Atakom Sieciowym

165 000 zł

System wykrywania (detekcji) i zapobiegania (prewencji) w zakresie prób kompromitacji systemu teleinformatycznego (np. włamanie, przejęcie kontroli, wyciek danych). Systemy klasy IDS/IPS mogą wykorzystywać analizę heurystyczną oraz/lub analizę sygnaturową. W zakresie urządzeń stosowane są sondy, bazy danych i analizatory logów. Systemy (sieciowe i hostowe) wykrywają zdarzenia na bazie reguł logicznych.

Host

47

System Zapasowy (redundancja)

305 000 zł

Skuteczną metodą ograniczenia skutków awarii, złośliwego oprogramowania lub ataków powodujących odmowę usługi jest zastosowanie redundancji, czyli podwojenie kluczowych elementów systemu - tak, aby w razie niedostępności jednego z nich element rezerwowy natychmiast przejął jego rolę bez zatrzymywania procesu produkcyjnego.

49

System ochrony stacji roboczych (End Point Security)

114 000 zł

Urządzenia końcowe (tj. stacje robocze lub urządzenia mobilne) wykorzystywane jako punkt dostępu do sieci korporacyjnej są częstym celem ataku. Systemy ochrony stacji roboczych zazwyczaj stanowi zestaw funkcjonalności takich jak oprogramowanie antywirusowe, firewall, czy host intrusion prevention system (HIPS).

58

System zarządzania urządzeniami mobilnymi (MDM)

156 000 zł

Oprogramowanie służące do monitorowania , zarządzania i wdrażania polityk bezpieczeństwa na urządzeniach przenośnych różnych producentów i wykorzystujących różne systemy operacyjne.

Applications

39

Web Application Firewall (WAF)

138 000 zł

Narzędzie dedykowane do ochrony aplikacji webowych. Pozwala kontrolować ruch od i do naszej aplikacji, wykorzystując przy tym wcześniej przygotowane reguły: model negatywny (blacklist) – polegający na tworzeniu listy treści niebezpiecznych, które zostaną zablokowane, zmienione lub odnotowane w logach, zależnie od naszej konfiguracji; model pozytywny (whitelist) – polegający na stworzeniu listy zaakceptowanych treści, które zostaną przepuszczone, a cała reszta zostanie jw. zablokowana, zmodyfikowana lub odnotowana w logach WAF.

52

Application sandbox

45 000 zł

Celem piaskownicy dla aplikacji jest zapewnienie kontrolowanego i ograniczonego środowiska do wykonywania kodu. Może to być przydatne w przypadku aplikacji, które mogą pochodzić z niezaufanych źródeł.

53

Software whitelisting

88 800 zł

Praktyka polegająca na zdefiniowaniu listy zatwierdzonego oprogramowania czy plików wykonywalnych, które są dopuszczone do użytku i uruchomienia w infrastrukturze informatycznej.

54

Narzędzia do analizy kodu

12 000 zł

Narzędzia te służą do analizy kodu źródłowego lub skompilowanej wersji pod kątem wynajdywania potencjalnych luk bezpieczeństwa. Najbardziej optymalnym rozwiązaniem jest zastosowanie ich w procesie rozwoju oprogramowania jeszcze przed implementacją na środowisko produkcyjne.

Data

28

Szyfrowanie danych

76 000 zł

Jednym z najlepszych sposobów na zapobieganie nieuprawnionemu dostępowi do danych przez osoby nieupoważnione jest ich szyfrowanie. I to nawet wtedy, gdy dojdzie do kradzieży dysków twardych lub całego serwera. Pomaga też ograniczyć skutki udanego ataku nakierowanego na kradzież danych.

44

Kopie zapasowe (backup)

178 000 zł

Tworzenie kopii bezpieczeństwa danych to jeden z najlepszych sposobów na zapewnienie ich dostępności na wypadek ich utraty w wyniku ataku lub celowego bądź niezamierzonego działania pracowników.

46

System Zapobiegania Wyciekowi Danych (DLP)

203 000 zł

Zbiór narzędzi i procesów umożliwiających monitorowanie i kontrolę działań wykonywanych na urządzeniach końcowych, przepływu danych w i z sieci korporacyjnej oraz przetwarzanie danych i wykrywanie nieautoryzowanych działań. DLP klasyfikuje wrażliwe dane, identyfikuje naruszenie polityk i podejmuje proaktywne działania (alarmowanie, blokowanie/kwarantanna, szyfrowanie) w celu zapobiegania przed ujawnieniem/wyciekiem wrażliwych danych, zarówno złośliwym jak i przypadkowym.

Data sources

59

Active Directory Credential Request

5000 zł

Informacje na temat zdarzeń związanych z żądaniem przez użytkownika poświadczeń z Active Directory, takich jak bilet lub token.

60

Active Directory Object Access

5000 zł

Otwarcie obiektu Active Directory, zazwyczaj w celu pobrania/odczytania jego wartości.

61

Active Directory Object Creation

5000 zł

Informacje na temat tworzonych obiektów Active Directory.

62

Active Directory Object Deletion

5000 zł

Informacje na temat usuwanych obiektów Active Directory.

63

Active Directory Object Modification

5000 zł

Informacje na temat wprowadzanych zmian w obiektach Active Directory.

64

Application Log Content

5000 zł

Zdarzenia gromadzone przez usługi innych firm, takie jak serwery pocztowe, aplikacje internetowe lub inne narzędzia (nie przez rodzime systemy operacyjne lub platformę).

Informacje dotyczące rejestrowania, przesyłania komunikatów i innych artefaktów dostarczanych przez usługi innych firm (np. metryki, błędy i/lub alerty z aplikacji pocztowych/webowych).

65

Asset Inventory

5000 zł

Źródła danych zawierające informacje o urządzeniach znajdujących się w sieci wraz z ich aktualnym oprogramowaniem i konfiguracją.

Źródła informacji o obecnych i spodziewanych urządzeniach w sieci, wraz ze wskazaniem producenta, modelu i niezbędnych identyfikatorów (np. adresy IP i sprzętowe).

66

Software

5000 zł

Źródła danych z informacjami o urządzeniach znajdujących się w sieci, wraz z ich aktualnym oprogramowaniem i konfiguracją.

67

Certificate Registration

5000 zł

Wyszukane lub zarejestrowane informacje o aktualnych i wygasłych certyfikatach cyfrowych (np. Certificate transparency).

68

Cloud Service Disable

5000 zł

Informacje dotyczące dezaktywacja lub zatrzymania usługi w chmurze (np. AWS Cloudtrail StopLogging).

69

Cloud Service Enumeration

5000 zł

Wyodrębnienie listy usług w chmurze (np. AWS ECS ListServices).

70

Cloud Service Modification

5000 zł

Informacje dotyczące zmian dokonanych w usłudze chmurowej, w tym jej ustawień i/lub danych (np. AWS CloudTrail DeleteTrail lub DeleteConfigRule).

71

Cloud Storage Access

5000 zł

Informacje dotyczące dostępu do pamięci masowej w chmurze, zazwyczaj w celu zebrania/odczytania wartości (np. AWS S3 GetObject).

72

Cloud Storage Creation

5000 zł

Informacje dotyczące tworzenia nowej pamięci masowej w chmurze (np. AWS S3 CreateBucket).

73

Cloud Storage Deletion

5000 zł

Informacje dotyczące usunięcia pamięci masowej w chmurze (np. AWS S3 DeleteBucket).

74

Cloud Storage Enumeration

5000 zł

Wyodrębnienie listy pamięci masowej w chmurze (np. AWS S3 ListBuckets lub ListObjects).

75

Cloud Storage Metadata

5000 zł

Dane kontekstowe o infrastrukturze pamięci masowej w chmurze i aktywności wokół niej, takie jak nazwa, rozmiar czy właściciel.

76

Cloud Storage Modification

5000 zł

Zmiany dokonane w infrastrukturze pamięci masowej w chmurze, w tym jej ustawienia i/lub dane (np. AWS S3 PutObject lub PutObjectAcl).

77

Command Execution

5000 zł

Informacje dotyczące zdarzeń związanych z wywołaniem poleceń/komend w celu wykonania określonego zadania (np. Windows EID 4688 z cmd.exe pokazujący parametry wiersza poleceń, ~/.bash_history lub ~/.zsh_history)

78

Container Creation

5000 zł

Informacje dotyczące tworzenia nowego kontenera (np.: docker create).

79

Container Enumeration

5000 zł

Wyodrębnienie listy kontenerów (np.: docker ps).

80

Container Start

5000 zł

Informacje dotyczące aktywacji lub wywołania kontenera (np.: docker start lub docker restart).

81

Domain Name: Active DNS

5000 zł

Dane z rejestru nazw domen (DNS) wskazujące na bieżące rozdzielenie domeny na adresy IP (np. zapytania dig/nslookup).

82

Domain Name: Domain Registration

5000 zł

Informacje o przypisaniu nazwy domeny i inne metadane domeny (np. WHOIS).

83

Domain Name: Passive DNS

5000 zł

Informacje dotyczące danych zarejestrowanych DNS, podkreślające czas rozwiązywania domen na adresy IP (np. pasywny DNS).

84

Drive Access

5000 zł

Informacje dotyczące dostępu/wejścia do dysku.

85

Drive Creation

5000 zł

Informacje dotyczące pierwszego przypisywania litery do dysku (drive letter) lub tworzenia punktu montowania dysku.

86

Drive Modification

5000 zł

Informacje dotyczące zmian przypisanych liter dysku (drive letter) lub w obszarze montowania dysku.

87

Driver Load

5000 zł

Informacje dotyczące dołączania sterownika do użytkownika lub jądra systemu (np. Sysmon EID 6).

88

Driver Metadata

5000 zł

Dane kontekstowe dotyczące sterownika i działań wokół niego, takie jak zgłaszanie problemów ze sterownikiem lub sprawdzanie integralności (hash’e stron, kod).

89

File Access

5000 zł

Informacje dotyczące otwarcia pliku, które sprawia, że zawartość pliku jest dostępna dla żądającego (np. Windows EID 4663).

90

File Creation

5000 zł

Informacje dotyczące tworzenia nowego pliku (np. Sysmon EID 11).

91

File Deletion

5000 zł

Informacje dotyczące usunięcia pliku (np. Sysmon EID 23, macOS ESF EID ES_EVENT_TYPE_AUTH_UNLINK, lub linuksowe komendy auditd unlink, rename, rmdir, unlinked, lub renameat rules).

92

File Metadata

5000 zł

Dane kontekstowe o pliku, które mogą zawierać takie informacje jak nazwa, zawartość (np. podpis, nagłówki lub dane/media), użytkownik/właściciel, uprawnienia itp.

93

File Modification

5000 zł

Informacje dotyczące zmian dokonanych w pliku lub jego uprawnieniach i atrybutach, zazwyczaj w celu zmiany zawartości pliku docelowego (np. Windows EID 4670 lub Sysmon EID 2).

94

Firewall Disable

5000 zł

Informacje dotyczące dezaktywacji lub zatrzymania usługi w chmurze (np. zapis/usunięcie wpisów w dziennikach aktywności zapory Azure).

95

Firewall Enumeration

5000 zł

Wyodrębniona lista dostępnych firewalli i/lub ich ustawień/reguł (ex: Azure Network Firewall CLI Show commands).

96

Firewall Metadata

5000 zł

Dane kontekstowe o firewallu i aktywności wokół niego, takie jak nazwa, polityka czy status.

97

Firewall Rule Modification

5000 zł

Informacje dotyczące zmian dokonanych w regułach zapory sieciowej, zazwyczaj w celu dopuszczenia/blokowania określonego ruchu sieciowego (np. Windows EID 4950 lub wpisy Write/Delete w Azure Firewall Rule Collection Activity Logs).

98

Firmware Modification

5000 zł

Informacje dotyczące zmian dokonywanych w oprogramowaniu sprzętowym, w tym jego ustawień i/lub danych, takie jak MBR (Master Boot Record) i VBR (Volume Boot Record).

Firmware czyli oprogramowanie komputerowe zapewniające niskopoziomową kontrolę nad sprzętem i urządzeniami hosta, takie jak BIOS lub UEFI/EFI.

99

Group Enumeration

5000 zł

Wyodrębniona lista dostępnych grup i/lub ich powiązanych ustawień (np: AWS list-groups).

100

Group Metadata

5000 zł

Dane kontekstowe o grupie, które opisują grupę i działania wokół niej, takie jak nazwa, uprawnienia lub konta użytkowników w grupie.

101

Group Modification

5000 zł

Informacje dotyczące zmian dokonanych w grupie, takie jak członkostwo, nazwa lub uprawnienia (np. Windows EID 4728 lub 4732, AWS IAM UpdateGroup).

102

Image Creation

5000 zł

Informacje dotyczące tworzenia obrazu maszyny wirtualnej (np. Azure Compute Service Images PUT).

103

Image Deletion

5000 zł

Informacje dotyczące usunięcia obrazu maszyny wirtualnej (ex: Azure Compute Service Images DELETE).

104

Image Metadata

5000 zł

Dane kontekstowe dotyczące obrazu maszyny wirtualnej, takie jak nazwa, grupa zasobów, stan lub typ.

105

Image Modification

5000 zł

Informacje dotyczące zmian obrazu maszyny wirtualnej, w tym jej ustawienia i/lub dane kontrolne (np. Azure Compute Service Images PATCH).

106

Instance Creation

5000 zł

Informacje dotyczące tworzenia nowej instancji (ex: instance.insert w ramach GCP Audit Logs).

107

Instance Deletion

5000 zł

Informacje dotyczące usunięcia instancji (np.: instance.delete w ramach GCP Audit Logs).

108

Instance Enumeration

5000 zł

Wyodrębniona lista instancji w chmurze (np. instance.list w ramach GCP Audit Logs).

109

Instance Metadata

5000 zł

Dane kontekstowe dotyczące instancji i działań wokół niej, takie jak nazwa, typ lub status.

110

Instance Modification

5000 zł

Informacje dotyczące zmian dokonanych w instancji, w tym jej ustawień i/lub danych kontrolnych (np.: instance.addResourcePolicies lub instances.setMetadata w ramach GCP Audit Logs).

111

Instance Start

5000 zł

Informacje dotyczące aktywacji lub wywołania instancji (np.: instance.start w ramach GCP Audit Logs).

112

Instance Stop

5000 zł

Informacje dotyczące dezaktywacji lub zatrzymania instancji (np.: instance.stop w ramach GCP Audit Logs).

113

Internet Scan: Response Content

5000 zł

Zalogowany ruch sieciowy w odpowiedzi na skanowanie pokazujący zarówno wartości nagłówka protokołu jak i body. Informacje uzyskane (zazwyczaj poprzez aktywne sondy ruchu sieciowego lub indeksowanie stron internetowych) dotyczące różnego rodzaju zasobów i serwerów podłączonych do publicznego Internetu.

114

Internet Scan: Response Metadata

5000 zł

Dane kontekstowe dotyczące zasobów internetowych zebrane podczas skanowania, takie jak działające usługi lub porty. Informacje uzyskane (zazwyczaj poprzez aktywne sondy ruchu sieciowego lub indeksowanie stron internetowych) dotyczące różnego rodzaju zasobów i serwerów podłączonych do publicznego Internetu.

115

Kernel Module Load

5000 zł

Informacje dotyczące pliku obiektowego, zawierającego kod rozszerzający działające jądro systemu operacyjnego, zwykle używany do dodawania obsługi nowego sprzętu (jako sterowniki urządzeń) i/lub systemów plików, lub do dodawania wywołań systemowych.

116

Logon Session Creation

5000 zł

Informacje dotyczące udanego logowania nowego użytkownika po próbie uwierzytelnienia (np. Windows EID 4624, /var/log/utmp lub /var/log/wmtp).

117

Logon Session Metadata

5000 zł

Dane kontekstowe dotyczące sesji logowania, takie jak nazwa użytkownika, typ logowania, tokeny dostępu (kontekst bezpieczeństwa, identyfikatory logowania i identyfikatory SID) oraz wszelkie czynności z nimi związane.

118

Malware Repository: Malware Content

5000 zł

Informacje uzyskane (poprzez udostępnione lub przesłane próbki) dotyczące złośliwego oprogramowania (droppery, backdoory itp.) używanego przez przeciwników.

Kod, ciągi znaków i inne sygnatury, które kompromitują złośliwy payload.

119

Malware Repository: Malware Metadata

5000 zł

Dane kontekstowe dotyczące złośliwego payloadu, takie jak czas kompilacji, skrót pliku, a także znaki wodne lub inne możliwe do zidentyfikowania informacje konfiguracyjne.

120

Module Load

5000 zł

Informacje dotyczące dołączenia modułu do pamięci procesu/programu, zazwyczaj w celu uzyskania dostępu do współdzielonych zasobów/właściwości dostarczanych przez moduł (np. Sysmon EID 7). Pliki wykonywalne składające się z jednej lub więcej współdzielonych klas i interfejsów, takie jak binaria w formacie portable executable (PE)/biblioteki dynamicznego łącza (DLL), binaria/współdzielone biblioteki w formacie wykonywalnym i linkowalnym (ELF) oraz binaria/współdzielone biblioteki w formacie Mach-O.

121

Named Pipe Metadata

5000 zł

Mechanizmy umożliwiające komunikację międzyprocesową lokalnie lub przez sieć. Nazwany potok zazwyczaj występuje w postaci pliku i dołączonych do niego procesów.

Dane kontekstowe o nazwanym potoku w systemie, w tym nazwa potoku i tworzący go proces (np. Sysmon EIDs 17-18).

122

Network Share Access

5000 zł

Zasób pamięci masowej (zazwyczaj folder lub dysk) udostępniany z jednego hosta innym przy użyciu protokołów sieciowych, takich jak Server Message Block (SMB) lub Network File System (NFS).

Informacje dotyczące otwarcia udziału sieciowego, co powoduje udostępnienie jego zawartości żądającemu (np. Windows EID 5140 lub 5145).

123

Network Connection Creation

5000 zł

Informacje dotyczące rozpoczęcia/utworzenia połączenia sieciowego, przechwytywanie informacji o gnieździe ze źródłowym/docelowym IP i portem(ami) (np. Windows EID 5156, Sysmon EID 3 lub Zeek conn.log).

124

Network Traffic Content

5000 zł

Zalogowane dane o ruchu sieciowym pokazujące zarówno wartości nagłówka protokołu jak i body (np. PCAP).

125

Network Traffic Flow

5000 zł

Podsumowanie danych pakietów sieciowych, z metrykami, takimi jak nagłówki protokołów i objętość (np. Netflow lub Zeek http.log).

126

Operational Databases: Device Alarm

5000 zł

Informacje obejmujące alarmy związane z nieoczekiwanymi funkcjami urządzeń, takimi jak wyłączenia, ponowne uruchomienia, awarie lub zmiany konfiguracji.

127

Operational Databases: Process History/Live Data

5000 zł

Informacje obejmujące wszelkie magazyny danych, które przechowują zdarzenia historyczne lub te w czasie rzeczywistym, a także telemetrię pochodzącą z różnych czujników lub urządzeń.

128

Operational Databases: Process/Event Alarm

5000 zł

Informacje obejmujące wykaz wszystkich alarmów procesowych lub alarmów wytworzonych w celu wskazania nietypowej lub niepokojącej aktywności w ramach procesu operacyjnego (np. podwyższona temperatura/ciśnienie).

129

Social Media

5000 zł

Złośliwy profil internetowy reprezentujący użytkownika, powszechnie wykorzystywany przez przeciwników do inżynierii społecznej lub w inny sposób ukierunkowany na ofiary.

Założone, skompromitowane lub w inny sposób zdobyte „persony” w mediach społecznościowych.

130

Pod Creation

5000 zł

Informacje dotyczące tworzenia nowego pod’a (np. kubectl apply|run). Pod jest obiektem abstrakcyjnym Kubernetes, który reprezentuje grupę jednego bądź wielu kontenerów (jak np. Docker) wraz ze wspólnymi zasobami dla tych kontenerów.

131

Pod Enumeration

5000 zł

Wyodrębniona lista pod’ów w klastrze (np. kubectl get pods). Pod jest obiektem abstrakcyjnym Kubernetes, który reprezentuje grupę jednego bądź wielu kontenerów (jak np. Docker) wraz ze wspólnymi zasobami dla tych kontenerów.

132

Pod Modification

5000 zł

Informacje dotyczące zmian dokonanych w pod, w tym jego ustawienia i/lub dane kontrolne (np. kubectl set|patch|edit). Pod jest obiektem abstrakcyjnym Kubernetes, który reprezentuje grupę jednego bądź wielu kontenerów (jak np. Docker) wraz ze wspólnymi zasobami dla tych kontenerów.

133

OS API Execution

5000 zł

Dzienniki monitorowania wywołań interfejsu API do urządzeń końcowych przez proces.

134

Process Access

5000 zł

Informacje dotyczące otwarcia procesu przez inny proces, zazwyczaj w celu odczytania pamięci procesu docelowego (np. Sysmon EID 10).

135

Process Creation

5000 zł

Informacje dotyczące tworzenia pliku wykonywalnego, zarządzanego przez system operacyjny, który może obejmować jedno lub więcej zadań lub wątków (np. Win EID 4688, Sysmon EID 1, cmd.exe > net use, itp.).

136

Process Metadata

5000 zł

Dane kontekstowe o uruchomionym procesie, które mogą zawierać takie informacje jak zmienne środowiskowe, nazwa obrazu, użytkownik/właściciel itp.

137

Process Modification

5000 zł

Informacje dotyczące zmian dokonanych w procesie lub jego zawartości, zazwyczaj w celu napisania i/lub wykonania kodu w pamięci docelowego procesu (np. Sysmon EID 8).

138

Process Termination

5000 zł

Informacje dotyczące zakończenia/wyjścia z uruchomionego procesu (np. Sysmon EID 5 lub Windows EID 4689).

139

Scheduled Job Creation

5000 zł

Informacje dotyczące tworzenia nowego zaplanowanego zadania (np. Windows EID 4698 lub /var/log cron logs). Zaplanowane zadania to zautomatyzowane zadania, które mogą być wykonywane w określonym czasie lub według powtarzającego się harmonogramu działającego w tle (np. deamon Cron, Task Scheduler, BITS).

140

Scheduled Job Metadata

5000 zł

Dane kontekstowe o zaplanowanym zadaniu, które mogą zawierać takie informacje jak nazwa, czas, polecenie(a) itp. Zaplanowane zadania to zautomatyzowane zadania, które mogą być wykonywane w określonym czasie lub według powtarzającego się harmonogramu działającego w tle (np. deamon Cron, Task Scheduler, BITS).

141

Scheduled Job Modification

5000 zł

Informacje dotyczące zmian dokonanych w zaplanowanych zadaniach (Task Scheduler), takich jak modyfikacje uruchomienia (np. Windows EID 4702 lub /var/log cron logs). Zaplanowane zadania to zautomatyzowane zadania, które mogą być wykonywane w określonym czasie lub według powtarzającego się harmonogramu działającego w tle (np. deamon Cron, Task Scheduler, BITS).

142

Script Execution

5000 zł

Informacje dotyczące wykonania skryptu przez interpreter (np. Powershell, WMI, Windows EID 4104 itp.).

143

Sensor Health: Host Status

5000 zł

Informacje dotyczące rejestrowania, przesyłania komunikatów i innych artefaktów wskazujących na stan czujników hosta (np. metryki, błędy i/lub wyjątki z aplikacji rejestrujących logi). Informacje z telemetrii hosta dostarczające wgląd w stan systemu, błędy lub inne czynności funkcjonalne.

144

Service Creation

5000 zł

Informacje dotyczące tworzenia nowej usługi/deamon’a (np. Windows EID 4697 lub logi deamon’a /var/log).

145

Service Metadata

5000 zł

Dane kontekstowe o usłudze/daemon’ie, które mogą zawierać takie informacje jak nazwa, service executable, start type itp.

146

Service Modification

5000 zł

Informacje dotyczące zmian dokonanych w usłudze/deamon’ie, takie jak zmiany nazwy, opisu i/lub start type (np. Windows EID 7040 lub /var/log logi demona).

147

Snapshot Creation

5000 zł

Informacje dotyczące tworzenia nowego snapshot’u (np: AWS create-snapshot).

148

Snapshot Deletion

5000 zł

Informacje dotyczące usuwania snapshot’ów (np. AWS delete-snapshot).

149

Snapshot Enumeration

5000 zł

Wyodrębniona lista snapshot’ów w chmurze (np. AWS describe-snapshots).

150

Snapshot Metadata

5000 zł

Dane kontekstowe o snapshot’cie, które mogą zawierać takie informacje jak ID, typ i status.

151

Snapshot Modification

5000 zł

Informacje dotyczące zmian dokonanych w snapshot’cie, takie jak metadane i dane kontrolne (np. AWS modify-snapshot-attribute).

152

User Account Authentication

5000 zł

Informacje dotyczące próby uzyskania przez użytkownika dostępu do sieci lub zasobów obliczeniowych, często poprzez podanie danych uwierzytelniających (np. Windows EID 4776 lub /var/log/auth.log).

153

User Account Creation

5000 zł

Informacje dotyczące tworznia nowego konta (np. Windows EID 4720 lub logi /etc/passwd).

154

User Account Deletion

5000 zł

Informacje dotyczące usunięcia konta (np. Windows EID 4726 lub /var/log access/authentication logs).

155

User Account Metadata

5000 zł

Dane kontekstowe o koncie, które mogą obejmować nazwę użytkownika, identyfikator użytkownika, dane środowiskowe itp.

156

User Account Modification

5000 zł

Informacje dotyczące zmian dokonanych na koncie, takie jak uprawnienia i/lub przynależność do określonych grup (np. Windows EID 4738 lub /var/log access/authentication logs).

157

Volume Creation

5000 zł

Informacje dotyczące tworzenia woluminu w chmurze (np. AWS create-volume).

158

Volume Deletion

5000 zł

Informacje dotyczące usunięcie woluminu w chmurze (np. AWS delete-volume).

159

Volume Enumeration

5000 zł

Wyodrębniona lista dostępnych woluminów w chmurze (np. AWS describe-volumes).

160

Volume Metadata

5000 zł

Dane kontekstowe dotyczące woluminu chmury i aktywności wokół niego, takie jak identyfikator, typ, stan i rozmiar.

161

Volume Modification

5000 zł

Informacje dotyczące zmian dokonywanych w woluminie w chmurze, w tym jego ustawienia i dane kontrolne (np. AWS modify-volume).

162

Web Credential Creation

5000 zł

Informacje dotyczące tworzenia nowych danych uwierzytelniających (np. Windows EID 1200 lub 4769). Dane uwierzytelniające, czyli np. pliki cookie sesji lub tokeny, używane do uwierzytelniania w aplikacjach i usługach internetowych.

163

Web Credential Usage

5000 zł

Informacje dotyczące próby uzyskania przez użytkownika dostępu do sieci lub zasobów poprzez podanie poświadczeń webowych (np. Windows EID 1202).

164

Windows Registry Key Access

5000 zł

Informacje dotyczące dostępu do klucza rejestru, zazwyczaj w celu odczytania powiązanej wartości (np. Windows EID 4656).

165

Windows Registry Key Creation

5000 zł

Informacje dotyczące tworzenia nowego klucza rejestru (np. Windows EID 4656 lub Sysmon EID 12).

166

Windows Registry Key Deletion

5000 zł

Informacje dotyczące usunięcia klucza rejestru (np. Windows EID 4658 lub Sysmon EID 12).

167

Windows Registry Key Modification

5000 zł

Informacje dotyczące zmian dokonanych w kluczu rejestru i/lub wartości klucza (np. Windows EID 4657 lub Sysmon EID 13|14).

168

WMI Creation

5000 zł

Infrastruktura do zarządzania danymi i operacjami, która umożliwia lokalne i zdalne zarządzanie komputerami osobistymi i serwerami Windows.

Informacje dotyczące tworzenia nowych obiektów WMI, takich jak filtr, konsument, subskrypcja, wiązanie lub dostawca (np: Sysmon EIDs 19-21).